зашифровали базу 1с что делать

При попытке начать обычный рабочий день с открытия базы 1С, бухгалтер видит на экране монитора неожиданное сообщение о том, что все файлы на компьютере зашифрованы. Это значит, что на нем поработал вирус-вымогатель, и запустивший его хакер потребует деньги за восстановление данных и возможность продолжать работу. Не стоит впадать в отчаяние, как нельзя и недооценивать серьезность возникшей проблемы. Утешительный момент в том, что информация не уничтожается сразу — она всего лишь становится недоступной для использования. В 95 % случаев, расшифровка баз 1С возможна, если сразу обратиться к профессиональным специалистам и выявить «преступника по свежим следам».

Попытки самостоятельно восстановить данные часто заканчиваются ухудшением ситуации, поскольку меняют картину, созданную вирусом, что затрудняет диагностику и ведет к необратимой потере информации. Безопасно расшифровать базу данных 1С можно только с использованием специальных методов и технологий восстановления.

ПОРЯДОК РАБОТЫ С БАЗОЙ:

Наша услуга по расшифровке баз 1С после порчи ее вирусом или трояном оплачивается только после получения устраивающего вас результата! Стоимость работы зависит от объема базы 1С и от сложности вируса-шифрователя.

Самый надежный способ никогда не столкнуться с потерей данных — это работать с базой, которая физически размещается в «облаке». В ином случае нужно хотя бы обеспечить ежедневное (точнее, «еженощное») резервное копирование информации с использованием сетевого облачного хранилища, доступ к которому возможен только через WEB-интерфейс.

Вирус зашифровал файлы 1С. Что делать?

Говорят, что наступает эпоха тихих угроз — они никак себя не проявляют пока не станет совсем поздно: вирус зашифрует файлы 1С, базы данных, фотографии

Если вы читаете данную статью, то, судя по всему, свершилось, некий вирус зашифровал файлы 1С после того, как было открыто электронное письмо неизвестного отправителя. Бухгалтерия 1С перестала работать, что логично, а тело самого шифратора самоликвидировалось (вирус Ransomware подчищает после себя «рабочее место», чтобы было труднее идентифицировать его разновидность). Жертве — жёсткое требование за восстановление доступа к зашифрованным файлам. Инструкции об оплате выглядит так: упоминание адресов электронной почты: xoomx [@] dr.com и xoomx [@] usa.com в файлах системы жертвы после того, как шифрование закончено. Вирус — это разновидность Ransomware. Платить или не платить вымогателям — дело сугубо личное, по крайней мере FBR не советует этого делать, что говорит наша доблестная милиция неизвестно.

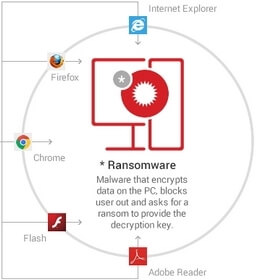

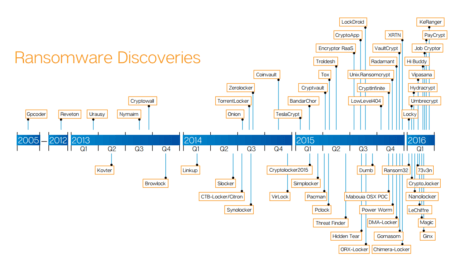

Вспышка эпидемии подобного вредоносного ПО уже имела место быть ровно год назад. Надо отметить, что разработка данного программного обеспечения продолжается с с далёкого 2005 года и идёт ударными темпами.

В мае нынешнего года всё повторяется — клиенты звонят в наш сервис по ремонту компьютеров и просят расшифровать данные 1С (базы данных, пользовательские файлы).

Чем опасен вирус-шифратор?

Тем, что пользовательские данные, файлы 1С с Большой долей вероятности расшифровать так и не удастся. Вы это должны сразу для себя отметить, чтобы не питать ложных надежд и не отдаваться за больШие деньги в руки ещё одних потенциальных мошенников — тех, кто пообещает эти файлы обязательно расшифровать. Это касается любого компьютерного сервиса или одинокого мастера-эникейщика. Впрочем, самостоятельно или за небольшую плату восстановить зашифрованные данные стоит попробовать потому как есть наработанные методы в данной сфере.

Что делать и как быть в подобной ситуации?

Есть несколько способов расшифровать данные, но принцип их одинаков.

Как предотвратить заражение вирусом-вымогателем Ransomware

Чаще всего, даже самая крутая антивирусная защита со свежими базами не спасёт компьютер и данные на нём, если пользователь открыл электронное письмо вложенным вирусом-шифратором — это должен знать каждый User.

Поэтому настоятельно рекомендуем не открывать письма от незнакомых отправителей, особенно с подобными названиями: «Порядок работы с просроченной задолженностью.doc», «Постановление суда.exe», «Уведомление о взыскании задолженности.doc».

Эта статья призвана помочь всем тем, кто столкнулся с новой бедой ”хакерский взлом с целью вымогательства денег”. Эта беда все более и более набирает свои обороты.

Под прицелом как обычные домашние компьютеры и ноутбуки, так и что более страшно – корпоративные сервера.

Доброго времени суток!

Ваш компьютер был атакован опаснейшим вирусом.

Вся ваша информация (документы, базы данных, архивы, бакепы и прочие файлы) были слиты с жестких дисков и зашифрованы с помощью самых криптостойких алгоритмов.

Восстановить файлы можно только при помощи дешифратора и пароля который в свою очередь знаем только мы.

Подобрать его невозможно, переустановка операционной системы ничего не изменит.

Не советуем изменять файлы, но если решились, сделайте резервные копии.

Проясним еще раз, все файлы слиты и зашифрованы, напишите нам в течении трех дней, иначе все данные будут проданы конкурентам (файлы форматов exel, docx, и базы 1с тоже будут переданы) а они в свою очередь найдут им применение.

Письма с угрозами не к чему хорошему не приведут!

Дальше все просто, пишем им с вопросом: вы что совсем! Что вам нужно? Как правило, в течение часа приходит ответ: что такую то сумму нужно перечислить туда то и будет вам счастье.

Здесь вас должно насторожить:

1) Почему на e-mail? Любой суд отправляет уведомление только заказным письмом почтой России.

2) Почему обращение не по фамилии имени и отчеству?

3) Указано что возбуждено уголовное дело. Арбитражный суд заводит административные дела. Уголовными занимается Прокуратура.

Ясно, что составитель данного письма в следующий раз может быть поумнее и составить без письмо без ляпов, но стоит запомнить что судебные приставы, суды и прочие структуры уведомляют только заказным бумажным письмом по фактическому адресу прописки.

Отличие вируса от трояна в том, что вирус сразу запускает шифрование у вас на компьютере. Троян же тихо ворует ваши пароли, в том числе от соединения по RDP, а именно IP, логин и пароль от подключения к удаленному рабочему столу.

Третий вариант – перебираются IP адреса по стандартному порту RDP 3389 и если ответ положительный – далее идет перебор имен пользователей и пароля.

Передача такой инфы – счастье для хакера, ведь теперь у него есть доступ к серверу организации. А с организации можно попросить в 10 раз больше чем с домашнего пользователя.

И далее шифруется в первую очередь базы 1С, и попутно все документы компании. Кстати хакеры умудряются удалить бэкапы если находят их или останавливают теневое копирование.

Внимание! Как не платить хакерам и все расшифровать?

В настоящее время есть такие способы!

Один из таких способов – обратится за помощью аналитикам Dr.Web. Эти ребята помогли уже не одной сотни людей, попавших в беду.

Правила такие:

1. Прислать в вирусную лабораторию Dr. Web https://vms.drweb.com/sendvirus/ зашифрованный doc/xls-файл в категорию Запрос на лечение, или лучше сюда https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 если вы подозреваете что у вас Trojan.Encoder.

Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте.

Внимание! Техподдержка отвечает только тем, кто купил любой лицензионный продукт Dr. Web. Нужно будет ввести серийный номер лицензии. Если вы этого еще не сделали, то можете купить сейчас с доставкой серийного номера на ваш e-mail по это ссылке http://antivirus-shop24.ru/catalog/drweb/antivirus-dr-web-dlya-doma/antivirus-drweb-8/.

Как не наступать на одни и те же грабли? Оградить себя на будущее?

Здесь речь пойдет для тех у кого есть сервер на базе Windows Server 2003/2008 или 2012 и сотрудники работают в терминальном режиме.

В первую очередь бэкапы должны делаться каждую ночь в автоматическом режиме, естественно на другую машину. Лучше если это сетевое хранилище, доступ к которому возможен только через WEB интерфейс. Это хранилище само имеет доступ к серверу и копирует к себе данные в авто режиме.

Во вторых измените уже стандартный порт RDP 3389 на другой, например 35654. То есть для подключения к серверу организации из дома, нужно будет в конце IP адреса добавить через двоеточие этот ваш порт, например 82.1.26.78:35654.

Ну и четвертое, самое важное – используйте VPN канал. Если такой возможности нет, то как минимум на вашем центральном фаерволе укажите список разрешенных адресов для подключения. Если подключаетесь из дома, заведите себе домой статичный IP адрес.

Кибершпана атакует бухгалтерию. Разбор случаев атак на базы 1С

Все наслышаны про нашумевшие хакерские атаки на финансовые организации. Злоумышленники воруют миллионы долларов, их действия детально разбираются исследователями, целая индустрия кормится на средствах защиты от них. В мире офлайновой преступности тоже широко обсуждаются громкие убийства, а не мелкие кражи. Маленькие компании не представляют интереса для серьезного киберкриминала, но подвергаются они атакам не реже крупных банков. Обычно это различное вредоносное ПО, в частности вирусы-шифровальщики, вымогающие деньги за расшифровку файлов. Но встречаются и реальные «хакеры», которые хотят поживиться за счет незадачливых бизнесменов.

Недавно нам удалось изучить две скомпрометированные системы, на которые были осуществлены схожие атаки. На их примере рассмотрим, как действуют злоумышленники, и какие ошибки позволили им успешно проникнуть на серверы организаций.

Жертва 1

Небольшая компания (менее 50 сотрудников). 1 сервер под управлением Win 2008. На сервере установлена 1С Бухгалтерия, развернуты файловые шары. Домен не развернут, на АРМ и сервере используются локальные учетные записи для сотрудников. Бухгалтеры могут заходить из дома по RDP на сервер для удаленной работы в 1С. Администратор приходящий. В целом, картина довольно характерная.

В понедельник утром у бухгалтеров не стартует 1С. Такое бывает. По инструкции администратора бухгалтер заходит в папку с базами 1С, чтобы их «передернуть». Не знаю, что это за режим работы 1С, который требует «передергивать» базы, и что это вообще значит, но баз в папке не обнаруживается. Вместо них лежит файл «ЧИТАТЬ. txt». В нем написано (без всякого уважения к орфографии и пунктуации), что базы похищены. При желании вернуть базы предлагается обратиться по указанному email-адресу (в стиле vasyanpetrov2001@mail.ru).

Начинается паника. Администратор вызван в компанию и безуспешно пытается разобраться, что случилось, и восстановить работу системы. Директор пишет письмо хакеру. Хакер лаконично запрашивает IP-адрес сервера и требует затем 30 000 руб. за возврат баз. Честно говоря, мы полагали, что требовать должны на порядок больше, но злоумышленники, очевидно, лучше знают своих жертв.

Нашего специалиста попросили помочь. Администратор вернул сервер в офис из дома, куда он увозил его для анализа, и сам присоединился к нашему специалисту. Анализ жесткого диска показал, что восстановить удаленные базы уже затруднительно. Из-за многократного включения сервера, попыток восстановления бекапов и прочих манипуляций, удаленные файлы перезаписались новыми. Никаких следов заражения системы, руткитов и т.п. обнаружено не было. В логах (их не почистили) было ясно видно, что в пятницу вечером стартовал перебор логинов/паролей на RDP. В воскресенье незамысловатый пароль одного из бухгалтеров был подобран. Перебор продолжился и закончился только после логина злоумышленника на машину в ночь на понедельник.

Здравый смысл подсказывал, что логика «бизнеса» злоумышленника не предполагала возврата баз, да и вообще их копирования на удаленный сервер. Вирусам-шифровальщикам нужна хорошая репутация для роста платежей, так как они работают массово и жертвы могут почитать о них в интернете. Здесь же логично было на месте хакера просто потребовать еще денег после получения первого транша. Для проверки этой версии были запрошены данные из биллинга провайдера. Действительно, базы никто не скачивал. Их просто удалили. Общение с не уважающим Розенталя хакером, соответственно, было свернуто.

Дальнейшее исследование показало, что в панике все почему-то решили, что последний бекап был пару месяцев назад. Причем базы бекапа лежали на том же жестком диске, что и боевые базы, и были доступны хакеру, но он не удосужился их поискать. На самом же деле бекап был сделан за 1 рабочий день до взлома и информацию можно быстро восстановить. Все мысленно пожелали хакеру мучительной смерти и радостные разошлись.

Рекомендации, которые можно было бы дать пострадавшей компании (с учетом ее скромного размера):

Жертва 2

Крупная компания, располагающая серверы на коллокации в одном из коммерческих ЦОДов Москвы. От ЦОДа поступает информация, что с одного из белых IP компании фиксируется поток вредоносного трафика (подробностей не предоставили). Нас попросили помочь администраторам разобраться, что происходит.

Анализ показал, что трафик идет с виртуального сервера с консолью управления Антивирусом Касперского. Те, кто работал с этим продуктом, знают, что чаще всего контроль над консолью дает администраторские права на всех машинах, где установлен антивирус. Ясно, что седых волос от такой новости у группы администрирования сильно прибавилось. Немедленно был создан снимок виртуальной машины с сохранением данных оперативной памяти. После этого машину в рабочей сети погасили и начался анализ копии в изолированном сегменте.

Каково же было наше удивление, когда мы обнаружили, что взлом был также осуществлен через перебор пароля на RDP из интернета. Администраторы уверяли, что сервер в интернет не публиковался. Параллельно стали изучать последствия взлома и то, как RDP оказался доступен из внешней сети.

Второе выяснилось быстро. Оказалось, что сетевой администратор редактировал листы доступа (ACL) на граничном маршрутизаторе Cisco через консоль. После окончания работ он накатил ACL на интерфейс… наоборот. То есть входящий и исходящий были перепутаны местами, открыв полный доступ к набору серверов из интернета. Этого никто не заметил.

Пароль был подобран очень быстро. В компании была принята парольная политика, но тут про нее почему-то забыли. Затем на сервере были созданы 4 учетные записи с правами локального администратора (Adm1n, Default User, Register, ASPNET). Через какое-то время злоумышленник зашел под учеткой ASPNET. Не обнаружив баз 1С (далее станет ясно, как мы поняли, что здесь также орудовали охотники на 1С), хакер вручную открыл браузер, запустил speedtest.net для понимания пропускной способности канала к серверу, и залил на сервер утилиту для перебора паролей на RDP. Вручную пошаманив с настройками, хакер запустил атаку на внешние серверы. Никаких следов попыток развить атаку на внутреннюю сеть или воспользоваться консолью Касперского не было. Если бы злоумышленник хоть немного пораскинул мозгами, он бы смог в итоге вымогать у жертвы куда больше, чем 30 000 руб.

Для брута паролей использовалась утилита, скаченная с популярного «хакерского» форума. Хакер вручную загрузил словари для перебора и стартовал атаку. Перебор шел для учеток с говорящими именами: Администратор, User1, User2, Buh, Buh1, Buh2, Buhgalter, Glbuh.

Можно посмеяться над примитивностью подходов, полным отсутствием автоматизации и слабыми техническими знаниями взломщика, но все это оказалось достаточно эффективным. За время работы утилиты были взломаны 4 реальных сервера российских компаний (с паролями вроде 12345). Злоумышленник вручную заходил на взломанный сервер, с которого шла атака, и проверял улов, который складывался в файл в папке с утилитой.

В целом, компания сделала выводы после инцидента:

Заключение

Причиной обоих взломов являются скорее не жадные до легких денег скрипткидди, а безалаберность или ошибки самих администраторов. Будет возможность поживиться, найдутся и желающие. Особенно, если для этого не требуется особых усилий. Да и поверхностный подход к взломам можно объяснить не ленью и непрофессионализмом хакеров, а потоковым подходом к атакам: проще перебрать лишнюю сотню серверов, чем копаться с одним.

В любом случае, даже такие простые атаки могут стоить компании любого размера очень дорого. В оффлайне банки строят подземные сейфы, а на ларек на ночь вешают амбарный замок.

Нараспашку двери никто не оставляет. В интернете же до сих пор все несколько иначе. На радость злоумышленникам всех мастей и уровней профессионализма.

Зашифрованная база 1С

Помогите пожалуйста! Зашифровали базу 1С. Прикреплен txt файл и. ПРОЧИТАТЬ. с текстом :

Revert files. Write to

Прикрепленные файлы:

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Для этого проделайте следующее: