задудосили что это значит

Что такое Дудос (DDos) Пишут что кто то дудосит стримы, что это значит? И кто такие дудосеры?

это такие плохие дядьки, которые дудосят (ахахах) битыми пакетами какой-нить комп. Он пытается их переварить, но они неправильные и их слишком много. Комп помирает.

DoS (аббр. англ. Denial of Service «отказ в обслуживании») — хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. [1] В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик. Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке [2] (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). Такая атака проводится в том случае, если требуется вызвать отказ в обслуживании хорошо защищённой крупной компании или правительственной организации.

Первым делом злоумышленник сканирует крупную сеть с помощью специально подготовленных сценариев, которые выявляют потенциально слабые узлы. Выбранные узлы подвергаются нападению, и злоумышленник получает на них права администратора. На захваченные узлы устанавливаются троянские программы, которые работают в фоновом режиме. [3] Теперь эти компьютеры называются компьютерами-зомби, их пользователи даже не подозревают, что являются потенциальными участниками DDoS-атаки. Далее злоумышленник отправляет определенные команды захваченным компьютерам и те, в свою очередь осуществляют мощную DoS-атаку на целевой компьютер.

Существуют также программы для добровольного участия в DDoS-атаках.

В некоторых случаях к фактической DDoS-атаке приводит непреднамеренное действие, например, размещение на популярном интернет-ресурсе ссылки на сайт, размещённый на не очень производительном сервере (слэшдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и, следовательно, отказу в обслуживании части из них.

Защита

Для защиты от сетевых атак применяется ряд фильтров, подключенных к интернет-каналу с большой пропускной способностью. Фильтры действуют таким образом, что последовательно анализируют проходящий трафик, выявляя нестандартную сетевую активность и ошибки. В число анализируемых шаблонов нестандартного трафика входят все известные на сегодняшний день методы атак, в том числе реализуемые и при помощи распределённых бот-сетей. Причины использования DDoS-атак

Жертвы DDoS-атак.

Специалисты в области защиты информации выделяют несколько причин использования DDoS-атак. [4]

Личная неприязнь

Эта причина нередко служит поводом для атак на крупные коммерческие и правительственные организации и компании. Так в 1999 году были атакованы Web-узлы ФБР, которые впоследствии были недоступны в течение нескольких недель. Мотивом послужил недавний рейд ФБР против хакеров. [5]

Развлечение

В настоящее время всё больше людей интересуются DoS-атаками, и все хотят попробовать себя в этом деле. Поэтому многие начинающие злоумышленники осуществляют DoS-атаки ради развлечения. После успешно проведённого нападения они смотрят масштабы своих разрушений. [6]

Что значит Ddos (дудос) в интернет-сленге?

Ddos — это термин, который имеет несколько значений. Изначально он употреблялся для обозначения хакерских атак на крупные онлайн-ресурсы, но со временем приобрел и переносный смысл. Чтобы использовать интернет-сленг правильно, стоит изучить оба варианта.

Происхождение термина

Ddos — аббревиатура от Distributed Denial of Service, распределенной атаки по типу “отказ в обслуживании”.

Обычно она используется злоумышленниками, стремящимися ограничить или запретить доступ к интернет-ресурсу. Мотивом для совершения хакерской атаки может стать любопытство, жажда выгоды или личная месть.

Чтобы выяснить, что такое дудос (или Ddos), нужно познакомиться с понятием пропускной способности телекоммуникационного узла. Веб-сервер в течение одной секунды способен обслуживать строго ограниченное количество пользователей. Он обрабатывает поступающие запросы в порядке очереди.

Если пользователей становится слишком много, сервер не может справиться с нагрузкой. Из-за этого он перестает обрабатывать входящие запросы, а обычные пользователи теряют доступ к ресурсу. Если атака была направлена на небольшой личный сайт, ничего страшного не произойдет. Но если целью хакеров становится сервер крупного банка, государственного учреждения или популярного портала, потеря доступа ведет к огромным убыткам.

Чтобы организовать Ddos-атаку, не обязательно отправлять запросы с огромного количества компьютеров. Чаще всего злоумышленник предварительно ищет слабые узлы в сети и заражает их троянским вирусом. После этого он получает возможность управлять компьютерами-зомби, запуская с их помощью атаку в любой момент.

Дудос и дудосеры

В интернет-сленге дудос, или Ddos — это атака какого-либо объекта (не обязательно веб-сервера) множеством запросов. Каждый ее участник называется дудосером. Термин применяется как в прямом, так и в переносном смысле.

Если речь идет о проблемах с доступом к веб-ресурсу, термин используется по прямому назначению. Полностью защититься от атак невозможно, хотя существуют способы снизить вероятность их возникновения.

В свое время злоумышленники смогли хакнуть:

На то, чтобы пофиксить (решить) проблему, и восстановить коннект, обычно требуется немало времени. Инициаторы атаки могут использовать ее в качестве шантажа: они обещают прекратить свои действия, если владелец ресурса выполнит их требования или перечислит определенную сумму.

Также дудосер — человек, который задает слишком много вопросов в единицу времени, пытаясь “перегрузить” собеседника. Его цель не в том, чтобы получить нужную информацию, а в том, чтобы вывести отвечающего из равновесия.

Иногда слово “дудосить” употребляется и в третьем значении — как синоним глагола “дуть”. В этом контексте его использует Big Baby Tape.

Фраза “я курю дудос” на 1:22

Хакерские атаки не так редки, как кажется на первый взгляд: по статистике, им подвергается каждая третья компания на рынке. Поэтому слово «дудос» имеет все шансы стать популярным.

Что такое DDoS?

Работаю в хостинге: размещаем сайты пользователей на своих серверах.

Ввиду гигантского количества вопросов, которые нам задают и начинающие, и опытные пользователи, при помощи Пикабу хочу разъяснить некоторые принципы, аспекты и особенности этого ответвления IT-сферы. Не уверен, что количество вопросов от наших пользователей уменьшится, но попытаться стоит.

Даже если вы не пользуетесь хостингом, предположу, что эта информация может быть познавательна.

Немного о наболевшем. DDoS-атаки. Последние несколько недель наша площадка была целью довольно сильной DDoS-атаки, из-за чего мы потеряли несколько хороших клиентов, много часов сна и несколько десятков нервных клеток. Если точнее, как выяснилось чуть позднее, целью был один из клиентских сайтов, хостящийся на одном из наших серверов.

Но, с самого начала. Что такое DDoS-атака? По традиции, вольное определение в условиях моей работы. DDoS — это атака на хостинг-сервер, целью которой является вывод из рабочего состояния какого-либо веб-сайта или сервиса, размещённого на атакуемом сервере.

Аббревиатура DDoS означает Distributed Denial of Service (распределённый отказ в обслуживании). «Распределённый» означает, что атака ведётся с большого числа компьютеров и других устройств, имеющих доступ в Сеть.

Почему я не ограничиваю атакующих только компьютерами? В моей практике были случаи, когда атакующие был определёны, как МФУ, например HP. Это, собственно говоря, уже не вызывает удивления, т. к. почти любое современное устройство имеет собственную ОС, набор протоколов в ней, командную строку и, в общем-то, весь необходимый функционал для управления устройством, как непосредственно с самого устройства, так и удалённо.

Что происходит во время такой атаки? Некоторое количество устройств (от нескольких десятков до нескольких миллионов) с определённой частотой направляет запрос к какому-либо сайту. Какой запрос? Да, в общем-то, любой. Например, если действительно говорить об атаке сайта, устройства запрашивают у этого сайта главную страницу.

Ну и что ж в этом такого страшного? Обращения к сайтам есть всегда. Ничего страшного в самом обращении к сайту нет. Беда кроется в количестве таких обращений. Хорошо настроенный хостинг-сервер, поддерживающий 1500-2000 сайтов, комфортно работает в диапазоне 0-4000 пакетов в секунду. В случае с DdoS эти цифры возрастают в сотни раз, и сервер начинает «тормозить» или «умирает».

Попробую пояснить. Представьте, что сервер — это станция метро. В вестибюле станции есть некоторое количество входов и выходов — это каналы связи нашего сервера с Сетью. В обычном режиме станция обслуживает N-ое количество входящих пассажиров (сетевых пакетов с обращениями к серверу) в секунду. В часы пик количество становится довольно большим, и перед входом на станцию скапливается некоторое количество людей. Примерно такая же ситуация при работе сервера под большой нагрузкой. А теперь представьте, что станция находится рядом со спортивным или концертным комплексом. Когда мероприятие закончилось, на станцию хлынул огромный поток людей. Толпа стоит перед входом, движение очень медленное. Все негодуют и ругают власть.

Сравнение, конечно, очень грубое. Но картина должна представиться примерно понятной. Когда один из серверов хостера атакуют, в лучшем случае перестаёт нормально работать только атакуемый сервер. В худшем случае «лечь» могут все сервера, использующие тот же сетевой маршрутизатор, что и атакуемый сервер. Это может произойти если ёмкость атаки превышает возможности канала связи всей технической площадки.

Под ёмкостью атаки подразумевается суммарный объём данных, которые направляют атакующие устройства на атакуемый сервер.

В качестве примера: несколько лет назад, когда я работал в другой хостинг-компании, ёмкость одной из атак составила 50 Гб/с. На тот момент суммарная пропускная способность всех каналов той компании была в 5 раз меньше, то есть выделенный ЦОДом канал связи для всех серверов этого хостера был около 10 Гб/с. Соответственно, всё сервера, стоявшие в том ЦОД стали недоступны из внешней сети.

Работа серверов в обычном режиме (визуализация).

Как проводится такая атака? Очень грубая схема: есть некоторый набор устройств, имеющих доступ в глобальную Сеть. Компьютеры, смартфоны, МФУ, чайники, холодильники и т. д. Они взломаны злоумышленником. Но владельцы этих устройств об этом не знают и, скорее всего, никогда не узнают. Такое устройство в IT-сфере называют «зомби». Группа таких зомбированных устройств называется «бот-нет». Вирус, размещённый на устройстве, никак себя не выдаст, т. к. в противном случае бот-нет потеряет бойца. Как только зомбированное устройство получает инструкции для атаке, оно начинает действовать. Как я уже говорил ранее, например, запрашивать главную страницу атакуемого сайта.

Работа серверов под DdoS-атакой (визуализация)

Что делает хостер, когда под DdoS попал один из его серверов? В большинстве случаев, вычисляется атакуемый сайт, владельцу которого в последствии высылается отказ в обслуживании, а сам сайт и его домен принудительно отключаются. Но процесс вычисления атакуемого может занять несколько часов. Всё это время все остальные сайты, размещённые на атакуемом сервере, скорее всего, работать не будут. Что и вызывает тонны негодования, криков, жалоб и раскалённый добела телефон со стороны владельцев всех размещаемых на этом сервере сайтов.

Как защищаться от DdoS? К сожалению, никак. Безусловно, есть сервисы, которые предоставляют защиту от такого рода атак. Но они зачастую не дают каких-то гарантий, и защитить от атак ёмкостью более 1 Тб/с (а сейчас атаки постепенно переходят именно на такой уровень) и 80-100 млн пакетов в секунду уже мало кто сможет. Услуги таких сервисов обычно стоят довольно больших денег и, соответственно, нет большого смысла в защите сайта, размещённого на шаред-хостинге.

У самих хостеров, всё же есть некоторая защита от «первой волны», когда DdoS ещё не набрал большие обороты, и можно успеть вычислить и отключить атакуемый сайт. Обычно, подробной информации о первом рубеже хостера вам никто не даст, т. к. это гарантирует самому рубежу его работоспособность.

В завершении хотелось бы обратиться к тем, кто использует любой платный хостинг. Если вдруг ваш сайт перестал работать, а на ваш вопрос «WTF?!» тех. поддержка говорит «Извините за неудобства, нас атакуют», потерпите немного. Поверьте, они делают всё возможное, чтобы как можно быстрее возобновить работу сервера. Это в их же интересах.

И я вас умоляю: не просите «ПРЕДУПРЕЖДАТЬ О ТАКИХ ВЕЩАХ ЗАРАНЕЕ». Это всё равно, что предупреждать вас о том, что вы простудитесь. Рано или поздно такое произойдёт, но в чаще всего предугадать такую ситуацию просто невозможно.

Спасибо, что прочли. Есть вопросы? Жду в комментариях.

Что делает хостер, когда под DdoS попал один из его серверов? В большинстве случаев, вычисляется атакуемый сайт, владельцу которого в последствии высылается отказ в обслуживании, а сам сайт и его домен принудительно отключаются.

С такой политикой у вас вообще есть клиенты?))

А как узнать, не зомби ли мой пука? Может долбаный мультиплеер инквизиции глючит по страшному из-за того, что кто-то кого-то дудосит моим компом. Ну или биовары ублюдки.

Это утверждение, не верно.

«Смешались в кучу кони, люди»

Если уж начал рассказывать так рассказывай нормально. А не как первая линия поддержки.

Смешаны в кучу L5-L7 атаки с атаками на канал L3 и L4

Первые отсечь во общем то обычно проблем нет. Просто хостерам это на фиг не надо. Оно и правильно, клиенту нужно пусть платит деньги.

«Как защищаться от DdoS? К сожалению, никак. «

Были бы деньги защититься проблем нет. Но стоит это до хрена, почему так. Просто что бы отфильтровать трафик его нужно принять. А это стоит бабла. Собственно поэтому же и отключение «сайта» при этих атаках не даст нужного результата. Только вычисление ip на который идет атака передача этой инфы аплинкам и нульроут его там. При нормальной настройке оборудования и netflow это процедура занимает минут 5-10 в автоматическом режиме столько и составит недоступность ЦОД/стойки/сервера, нужное подчеркнуть.

В большинстве случаев, вычисляется атакуемый сайт, владельцу которого в последствии высылается отказ в обслуживании, а сам сайт и его домен принудительно отключаются.

Я надеюсь, временный? Владелец сайта же не виноват, что его дудосят.

И ещё вопрос, на сколько хорошо антивирусники чистят подобных вирусов, которые твой комп в зомби превращают? Слышал что это используется ещё и что бы биткоины для хозяев заразы зарабатывать и прочее. Как от этого спастись?

*не стала читать умный холивар выше* автор, дай есчо постов, это познавательно и нужно

а какая цель у таких атак? положить конкретный сайт?

а как сбя показывает ввод капчи перед загрузкой сайта?

ЭТИ БАБЫ В КРАЙ ОХУЕЛИ!

И я вас умоляю: не просите «ПРЕДУПРЕЖДАТЬ О ТАКИХ ВЕЩАХ ЗАРАНЕЕ». Это всё равно, что предупреждать вас о том, что вы простудитесь. Рано или поздно такое произойдёт, но в чаще всего предугадать такую ситуацию просто невозможно.

Золотые слова. каждый 3й просит чтоб его заранее о Ддосе предупреждали, и совершенно не понимают что это не предсказуемо.

Здравствуйте! Очень интересная и доступная статья.

Хотелось бы узнать у вас совета. С чего и как начать изучение ИТ?

Если вам несложно ответьте пожалуйста, как сможете 🙂

хм. как круто иметь официальное сообщество вконтактике. нах хостинги.. нах ддосы..

все ясно понятно, но вопрос имею: в сводке новостей в связи с ДДОС атакой были похищены 100500 данных пользователей, а как хищение происходит?

Блокировать по IP после нескольких одинаковых запросов? Отвалиться и много реальных пользователей, но я вижу это как-то так.

Было бы интересно почитать подробнее о том, что предлагают сервисы по защите от таких атак.

Ностальгия. Где мой 97 год, когда я заказал на сайте письмо с вложенными 30 mp3-шками и на полдня положил канал провайдера.

Как защищаться от DdoS? К сожалению, никак. Ограничение количества запросов с одного ip за определенный промежуток времени можно выставить, и я уверен что это не единственный способ

на сколько я знаю канал для каждого клиента режется активным оборудованием, нагрузка на процессор и оперативка системой виртуализации. поэтому ложится только одна виртуальная машина кластера.

На сколько хлебная у Вас работа?

я у себя на хостинге cloudlinux os развернул, если и ддосят какой-то из сайтов, он просто отмирает, а остальные продолжают работать в штатном режиме

В Страсбурге сгорел дата-центр OVH SBG2

10 марта в 02:42 по московскому времени облачным провайдером OVH было опубликовано оповещение о деградации сервиса в дата-центре SBG1 в Страсбурге, которое позже было дополнено информацией о пожаре в здании SBG2:

«В настоящее время в нашем центре обработки данных в Страсбурге произошел серьезный инцидент, связанный с пожаром в здании SBG2. Пожарные немедленно прибыли на место происшествия, но не смогли справиться с возгоранием в SBG2. Все здание было изолировано, что влияет на все наши услуги на SBG1, SBG2, SBG3 и SBG4. Если ваш сервис хостится в Страсбурге, мы рекомендуем активировать План аварийного восстановления. Все наши бригады полностью мобилизованы вместе с пожарными. Мы будем держать вас в курсе по мере поступления дополнительной информации.»

SBG2 является частью кампуса SBG, состоящего из 4 ЦОД. В SBG2 предоставлялись услуги аренды выделенных серверов (dedicated) и облачные сервисы. И если облачным сервисам OVH должен был обеспечивать резервное копированием своими силами, то для арендаторов выделенных серверов эта ситуация в отсутствии резервных копий может быть фатальной.

Тем временем real-time мониторинг доступности выделенных серверов в SBG2 рапортует о полной доступности всего оборудования в ЦОД. Вероятно, сервера мониторинга располагались в том же дата-центре.

Среди облачных провайдеров, не входящих в «большую тройку» (AWS, Azure и Google Cloud), OVH является одним из наиболее популярных. Большинство из 27 дата-центров OVH расположены в Европе. Последняя крупная авария у OVH также произошла в кампусе SBG в 2017 году. В результате отключения электроэнергии весь кампус SBG был отключен. Сорок минут спустя другой кампус RBX (Рубе, Франция) потерял связь из-за несвязанной ошибки программного обеспечения в сетевом оборудовании.

Сочувствуем всем проектам, у кого сервера находились в данном дата-центре, а остальным напоминаем про давно известный чек-лист:

Храните бекапы в (сберегательных кассах) отдельных дата-центрах;

Периодически проверяйте работоспособность своих бекапов;

Имейте наготове план аварийного восстановления доступности сервиса.

UPD: В 9:20 по московскому времени пожар закончился. Судя по сообщениям Octave Klaba (основателя и владельца OVH) в Twitter, в связи с близким расположением зданий дата-центров SBG1, SBG3 и SBG4 к сгоревшему SBG2, пожарным пришлось их «охлаждать», в связи с чем в настоящий момент отсутствует доступ в эти здания и работа данных ЦОД сегодня восстановлена быть не может.

Как попасть в ИТ без знаний

Может быть интересно тем, кто хочет попасть в ИТ.

Обычно нужна многомесячная подготовка, но если у вас лоб крепок, стену можно попробовать пробить.

2013 год, прошел собеседование в техническую поддержку хостинга и меня взяли на стажировку.

Я был слаб, требовалась компетенция linux, а я знал всего 5-6 команд и как выглядит консоль.

Взяли меня тогда за горящие глаза, видимо.

Я сел и понял, что я вообще ничего не понимаю, не запомнил даже названия программ. У меня не было ни одной идеи, как это все установить.

Ледяной ужас окатил с ног до головы.

Google, как установить LAMP, куча статей и гайдов. Все на английском, на русском очень и очень мало. Я не знаю языка, гугл транслейт, корявищий перевод.

Простыни конфигураций и тонны абсолютно новой информации.

Стресса я хапнул на 2 месяца вперед.

Я пил только кофе, ничего не ел, чтобы не упустить драгоценные минуты, которых может не хватить для сдачи задания.

Команды, которые я запускал выдавали все новые и новые ошибки, им не было конца, я тонул без единой контрольной точки. Не работал ни один из сервисов.

Я хотел успеть все установить, чтобы потратить второй день на отладку, но навел такого бардака в системе, что решил все удалить и начать заново.

Вечер с гуглом подготовки, бессонная ночь, стресс зашкаливает.

До 12 я успел развернуть apache, php, nginx.

БД никак не поддавалась, для работы с ней требовалась минимальная компетенция, а не набор команд.

Экстренное гугление, ура есть инфа на русском, базовые навыки за 2 часа.

Ошибка, ошибка, ошибка …. запустилось. Твою мать, наконец то.

Установка CMS, без ошибок.

“Все ок, но не установлен SSL сертификат”

Это было задание на звездочку, но я этого не знал.

Погружение в мир сертификатов, выпуск free, привязка, готово.

Завис mysql, попытки привести его в чувство успехом не увенчались.

Я решил ребутнуть машину, чтобы запустить все сервисы заново.

Была общая проблема на хосте VPS серверов, я не виноват, но перезапуск был ошибкой.

В этот же момент он сказал, что я прошел.

Эйфория по пути домой, за 2 дня я смог настроить сервер, 95% информации о котором слышал впервые.

Конечно, я не получил компетенции, использовал копипасты команд и не мог точно сказать, как он работает.

Хостинг хорошо прокачал меня в администрировании linux, там же ступил на путь менеджмента, но это уже совсем другая история.

Но google ваш друг, он вытащит вас из любой жопы.

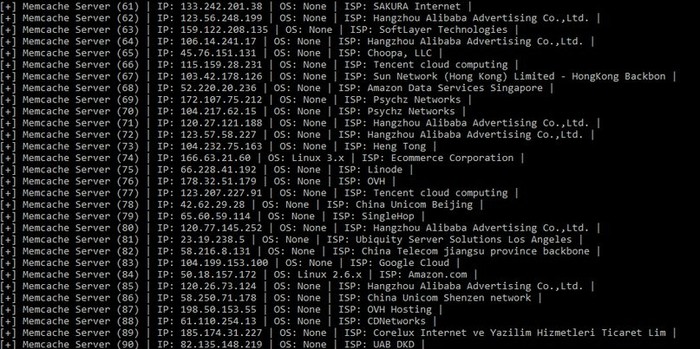

Опубликованы утилиты для DDoS-атак с применением Memcached

Одним из главных событий последних недель можно назвать мощнейшие DDoS-атаки, достигавшие мощности 1,7 Тб/сек за счет Memcached-амплификации. Теперь в сети были опубликованы PoC-утилиты для организации таких атак, а также IP-адреса 17 000 уязвимых серверов. Но практически одновременно с этим специалисты компании Corero Network Security сообщили, что нашли способ защиты.

Напомню, что злоумышленники научились использовать для амплификации DDoS-атак серверы Memcached, что позволяет усилить атаку более чем в 50 000 раз. Данный метод впервые был описан (PDF) в ноябре 2017 года группой исследователей 0Kee Team из компании Qihoo 360. Тогда эксперты предрекали, что из-за эксплуатации Memcached-серверов мы увидим DDoS-атаки мощностью вплоть до 2 Тб/сек.

Вновь о таком методе амплификации заговорили в конце февраля и начале марта 2018 года. Тогда компании Qrator Labs, Cloudflare, Arbor Networks и Qihoo 360 практически одновременно сообщили о том, что преступники действительно начали использовать Memcached для амплификации DDoS-атак, и отчитались от отражении атак мощностью 260-480 Гб/сек. Затем на GitHub обрушилась атака мощностью 1,35 Тб/сек, а также были зафиксированы случаи вымогательских DDoS-атак, тоже усиленных при помощи Memcached.

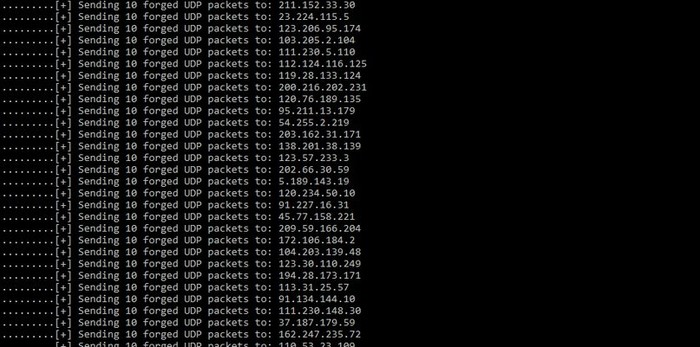

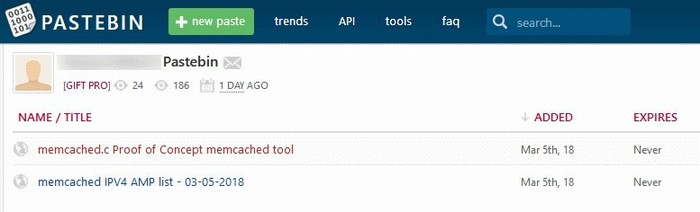

Сразу три proof-of-concept утилиты для организации DDoS-атак с амплификацией посредством Memcached были опубликованы в сети.

Первая утилита — это написанный на Python скрипт Memcacrashed.py, который сканирует Shodan в поисках уязвимых Memcached-серверов. Скрипт позволяет пользователю сразу же использовать полученные IP-адреса для усиления DDoS-атаки. Автором данного решения является ИБ-специалист, ведущий блог Spuz.me.

Вторая утилита была опубликована на Pastebin еще в начале текущей недели, ее автор неизвестен. Инструмент написан на C и комплектуется списком из 17 000 IP-адресов, принадлежащих уязвимым Memcached-серверам. Скрипт запускает DDoS-атаку, используя адреса из списка для ее амплификации.

К сожалению, невзирая на терабитные DDoS-атаки, количество уязвимых Memcached-серверов в сети убывает очень медленно. К примеру, известный исследователь и глава GDI Foundation Виктор Геверс (Victor Gevers) уже более двух лет пытается исправить сложившуюся ситуация, связывается с владельцами проблемных серверов и объясняет им, как обезопасить себя и окружающих.

«Очень жаль видеть, что после двух лет предупреждений DDoS-атаки все-таки начали происходить. Иногда очень не хочется оказаться правым, — рассказал Геверс журналистам Bleeping Computer. — Находить владельцев [уязвимых серверов], предупреждать их о рисках и заставлять действовать, это очень практически тщетно. Дело в том, что риска утечки данных нет, и люди зачастую вообще не отвечают на наши электронные письма.

Угроза мощных DDoS-атак никуда не исчезнет. Теперь, когда написаны PoC-решения и опубликованы готовые списки [уязвимых серверов], уже на следующей неделе нас ожидает значительный рост амплифицированных посредством Memcached атак».

Хочется надеяться, что мрачные предсказания Виктора Геверса не воплотятся в жизнь, ведь далеко не все ИБ-специалисты работали над PoC-утилитами для организации атак. Например, эксперты компании Corero Network Security искали возможные способы решения проблемы и сообщают, что им удалось найти «рубильник», способный прекратить Memcached-DDoS.

Еще неделю назад один из разработчиков Memcached предложил использовать для защиты от уже начавшихся атак команды flush_all и shutdown, которые жертва может отправить на серверы, с которых исходит DDoS.

For what it’s worth, if you’re getting attacked by memcached’s, it’s pretty easy to disable them since the source won’t be spoofed. They may accept «shutdownrn», but also running «flush_allrn» in a loop will prevent amplification.

— dormando (@dormando) February 27, 2018

Этот совет оставался незамеченным вплоть до 7 марта 2018 года, пока специалисты Corero Network Security не опубликовали пресс-релиз, посвященный Memcached-атакам. Разработчики компании пишут, что их решение для защиты от DDoS-атак было обновлено и теперь содержит «стопроцентно эффективный» способ их пресечения. Как не трудно догадаться, специалисты взяли на вооружение совет разработчика Memcached, и используют flush_all, подчеркивая, что никаких минусов у данного метода просто нет.

Применить этот метод, в теории, может любая компания, даже если она не может позволит себе услуги специальных защитных сервисов. Достаточно создать скрипты, которые будут отсылать атакующим серверам команды shutdown и flush_all, заставляя те очистить кеш от вредоносных пакетов.

Также стоит отметить, что разработчики Memcached выпустили обновленную версию своего продукта, Memcached v1.5.6, в которой была исправлена уязвимость CVE-2018-1000115. Дело в том, что по умолчанию Memcached-серверы доступны через порт 11211, и именно эту особенность злоумышленники используют для амплификации атак. Своим исправлением разработчики изменили конфигурацию по умолчанию, отключив протокол UDP «из коробки».

Огласка в СМИ и патч, выпущенный разработчиками, похоже, делают свое дело. Так, специалисты компании Rapid7 сообщили, что количество уязвимых Memcached-серверов с открытым портом 11211 все же начало снижаться. По данным компании, 1 марта 2018 года их число равнялось 18 000, но уже 5 марта 2018 года оно снизилось до 12 000.

Похожую картину наблюдает и вышеупомянутый Виктор Геверс, о чем эксперт сообщил у себя в Twitter. Он пишет, что утром 8 марта 2018 года количество уязвимых серверов равнялось 107 431, согласно статистике Shodan, и постепенно продолжает снижаться.