использование ключа неотрекаемость что это

Что такое цифровая подпись?

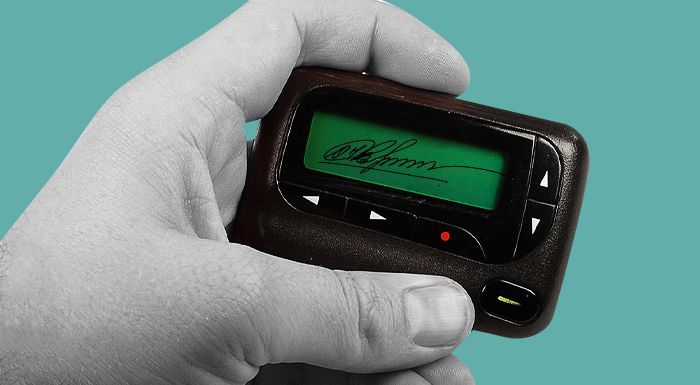

Выражаясь простыми словами, мы можем описать цифровую подпись как код прикрепленный к сообщению или документу. После его генерации он выступает в качестве доказательства того, что сообщение не было подделано на протяжении своего пути от отправителя к получателю.

Хэш-функции

Криптография с открытым ключом (PKC)

Криптография с открытым ключом или PKC (от англ. Public-key cryptography) относится к криптографической системе, которая использует пару из открытого (публичного) и закрытого (приватного) ключа. Два математически связаны ключа могут использоваться как для шифрования данных, так и для создания цифровой подписи.

Помимо этого, криптография с открытым ключом может использоваться для генерации цифровых подписей. В своей основе данный процесс состоит из хеширования сообщения (или цифровых данных) вместе с приватным ключом подписывающей стороны. После чего получатель сообщения сможет проверить действительность подписи, используя публичный ключ, предоставленный подписывающим лицом.

Принцип работы цифровой подписи

В контексте криптовалют, система цифровых подписей зачастую состоит из трех основных этапов, это хеширование, непосредственно сам процесс подписи и ее проверка.

Хеширование данных

Тем не менее, хеширование данных не является обязательным условием для создания цифровой подписи, поскольку вместо этого можно использовать приватный ключ для того, чтобы подписать сообщение. Но если речь идет о криптовалютах, данные всегда хешируются, поскольку работа с дайджестами фиксированной длины упрощает весь процесс обработки информации.

Подпись

После хеширование данных отправитель сообщения должен подписать его, и именно в это момент вступает в игру криптография с открытым ключом. Существует несколько видов алгоритма цифровой подписи, каждый из которых обладает своим уникальным механизмом. Но хешированное сообщение в любом случае будет подписано приватным ключом, а получатель затем сможет проверить его подлинность с помощью соответствующего публичного ключа (предоставленного подписывающим лицом).

Другими словами, если приватный ключ не включен при создании подписи, получатель сообщения не сможет использовать соответствующий публичный ключ для проверки его действительности. Поскольку публичный и приватный ключи генерируются отправителем сообщения, только публичный используется совместно с получателем.

Стоит отметить, что цифровые подписи напрямую взаимосвязаны с содержанием каждого сообщения. Таким образом, в отличие от рукописных подписей, которые как правило одинаковы независимо от контекста документа, каждое сообщение с цифровой подписью будет обладать совершенно другим цифровым идентификатором подписи.

Проверка

Когда Боб получает сообщение, он может проверить достоверность цифровой подписи с помощью публичного ключа предоставленного Алисой. Таким образом, Боб может убедиться в том, что подпись была создана именно ей, поскольку только она является обладателем соответствующего приватного ключа (по крайней мере так должно быть).

По этой причине для Алисы крайне важно хранить свой приватный ключ в секрете. Если другой человек завладеет ее приватным ключом, он сможет создавать цифровые подписи и осуществлять операции от ее имени. В контексте первой криптовалюты такая ситуация означает, что кто-то может перемещать или тратить биткоины Алисы без ее разрешения.

В чем важность цифровых подписей?

В основном цифровые подписи предназначены для достижения трех результатов: целостности данных, аутентификации и неотрекаемости.

Варианты использования

Цифровые подписи могут применяться к различным видам цифровых документов и сертификатов. Таким образом, у них есть несколько направлений, некоторые из наиболее распространенных вариантов использования включают в себя:

Недостатки

Основные проблемы с которыми может столкнутся данная технология зависит по крайней мере от трех составляющих:

Электронная подпись против цифровой

Выражаясь простыми словами, цифровые подписи относятся к одному конкретному виду электронных, а также к любому методу электронной подписи документов и сообщений. Таким образом, все цифровые подписи являются подвидом электронных, однако в обратном порядке данное выражение будет не всегда правильным.

Заключение

Хэш-функции и криптография с открытым ключом лежат в основе систем с цифровой подписью, которые в настоящее время являются пригодными для широкого спектра применений. При правильной реализации цифровые подписи могут повысить безопасность, обеспечить должную целостность и облегчить аутентификацию всех видов цифровых данных.

В области блокчейн-технологий цифровые подписи используются для авторизации и подписания криптовалютных транзакций. Данная технология является в особенности важной если речь идет о биткоинах, поскольку подписи выступают гарантом того, что монеты могут быть потрачены только теми лицами, которые владеют соответствующими приватными ключами.

Хотя мы годами использовали как электронные, так и цифровые подписи, им еще есть куда развиваться. Большая часть сегодняшней бюрократии все еще основана на бумажной работе, но мы скорее всего станем свидетелями более широкого внедрения цифровых подписей, когда перейдем к более цифровому виду систем обработки данных.

Электронная цифровая подпись: изменения с 2022 года, что делать бизнесу

В 2022 году вступают в силу глобальные изменения в закон об электронных подписях (№ 63-ФЗ от 06.04.2011). Они затронут практически всех представителей бизнеса: тех, кто сдает отчетность электронно, тех, кто участвует в госзакупках, тех, кто работает с Росреестром и т. д. Расскажем, как организациям и ИП не остаться без действующей электронной подписи уже в январе.

Что произойдет в 2022 году

Начиная с 1 января электронные подписи (ЭП) для юрлиц и ИП будет выдавать только налоговая служба и ее доверенные лица.

Получать ЭП руководителю юрлица или индивидуальному предпринимателю придется лично. Передать полномочия доверенному представителю не получится.

Удостоверяющие центры (УЦ), которые прошли аккредитацию еще минувшим летом (до 1 июля 2021 года), с 1 января 2022 года будут выдавать ЭП только сотрудникам организаций и ИП (физическим лицам).

Однако затягивать переход на МЧД все же не стоит. Год пролетит незаметно, а второй раз сроки, скорее всего, уже не перенесут.

Какие подписи юрлиц и ИП будут действовать после 1 января 2022 года

Сейчас многие ИП и компании пользуются электронными подписями, которые были получены по старым правилам.

Причем, если электронную подпись выдал удостоверяющий центр, который не смог пройти аккредитацию (новые требования к УЦ стали значительно жестче), то сертификат такой ЭП будет действовать только до 31 декабря 2021 года включительно (если, конечно, он не заканчивается раньше).

Если же УЦ аккредитацию успешно прошел, то выданную им подпись можно спокойно использовать до конца срока действия, указанного в сертификате.

Например: срок действия сертификата ЭП, которую выдал УЦ Калуга Астрал, заканчивается 15 сентября 2022 года. Так как УЦ Калуга Астрал успешно прошел аккредитацию, ЭП можно использовать до 15.09.2022.

Что можно сделать прямо сейчас

Уже после новогодних праздников организациям и ИП предстоит сдача отчетности.

Например: форму СЗВ-М в Пенсионный фонд нужно успеть сдать не позднее 17 января 2022 года.

Если пропустить срок сдачи отчетности, то компанию (ИП) могут оштрафовать и даже приостановить операции по расчетному счету. Поэтому важно, чтобы уже в январе у предприятия был действующий сертификат электронной подписи.

Если срок действия сертификата вашей ЭП заканчивается, воспользуйтесь акцией @ZABOTA от УЦ «Калуга Астрал». Выпустите сертификат ЭП до 31 декабря 2021 года, и подпись будет работать в течение целых 15 месяцев.

Узнать все подробности об акции «@ZABOTA» можно здесь.

Перевыпустить подпись бесплатно можно прямо в сервисах Астрал Отчет 5.0 и 1С-Отчетность.

Как получить ЭП для юрлица и ИП после 1 января 2022 года

Для получения ЭП для юрлица (ИП), его руководитель (сам индивидуальный предприниматель) должен:

1. Представить заявление на выдачу сертификата ЭП.

Для этого нужно прийти в инспекцию или направить заявление электронно, через личный кабинет налогоплательщика-физического лица.

2. Приобрести носитель для электронной подписи (токен).

3. Прийти лично в инспекцию, пройти процедуру идентификации личности и получить электронную подпись.

4. Купить и установить на компьютер (ноутбук и т. д.) средство криптозащиты и загрузить сертификат ЭП (настроить рабочее место).

Обратите внимание: многие государственные порталы предъявляют особые требования к ЭП. Например, подпись для работы с Росреестром и электронными закупками должна иметь расширение (OID). На данный момент электронная подпись от ФНС такого расширения не содержит. Поэтому важно знать заранее, для каких целей вашей организации (ИП) потребуется электронная подпись, чтобы принять верное и своевременное решение.

Использование ключа неотрекаемость что это

Содержание

Необходимость защиты информации

Продолжающееся бурное развитие компьютерных технологий и повсеместное внедрение в бизнес с использованием Интернета коренным образом изменяет устоявшиеся способы ведения бизнеса. Системы корпоративной безопасности, обеспечивающие бизнес, тоже не могут оставаться в стороне.

В настоящее время, например, средства электронной почты, используются не только для общения между людьми, а для передачи контрактов и конфиденциальной финансовой информации. Web сервера используются не только для рекламных целей, но и для распространения программного обеспечения и электронной коммерции. Электронная почта, доступ к Web серверу, электронная коммерция, VPN требуют применения дополнительных средств для обеспечения конфиденциальности, аутентификации, контроля доступа, целостности и идентификации. В настоящее время в качестве таких средств повсеместно используются средства криптографической защиты и Инфраструктура Открытых Ключей (ИОК).

Для чего нужна криптография

Система криптографической защиты должна обеспечивать:

Что такое криптография с открытыми ключами

Криптографическое преобразование (шифрование)- взаимно-однозначное математическое преобразование, зависящее от ключа (секретный параметр преобразования), которое ставит в соответствие блоку открытой информации (представленной в некоторой цифровой кодировке) блок шифрованной информации, также представленной в цифровой кодировке. Термин шифрование объединяет в себе два процесса: зашифрование и расшифрование информации.

Криптография делится на два класса: с симметричными ключами и открытыми ключами.

В криптографии с симметричными ключами отправитель и получатель используют один и тот же (общий) ключ, как для шифрования, так и для расшифрования.

Преимущества криптографии с симметричными ключами:

Недостатки криптографии с симметричными ключами:

В криптографии с открытыми ключами используется пара ключей: открытый ключ и секретный (личный) ключ, известный только его владельцу. В отличие от секретного ключа, который должен сохраняться в тайне, открытый ключ может распространяться по сети. Секретный ключ в криптографии с открытыми ключами используется для формирования электронной подписи и расшифрования данных.

Криптография с открытыми ключами обеспечивает все требования, предъявляемые к криптографическим системам. Но реализация алгоритмов требует больших затрат процессорного времени. Поэтому в чистом виде криптография с открытыми ключами в мировой практике обычно не применяется. Для шифрования данных используются симметричные (сеансовые) ключи, которые в свою очередь шифруются с использованием открытых для передачи сеансовых ключей по сети.

Верификация открытого ключа

Непосредственное использование открытых ключей требует дополнительной их защиты и идентификации для определения связи с секретным ключом. Без такой дополнительной защиты злоумышленник может представить себя как отправителем подписанных данных, так и получателем зашифрованных данных, заменив значение открытого ключа или нарушив его идентификацию. В этом случае каждый может выдать себя за английскую королеву. Все это приводит к необходимости верификации открытого ключа. Для этих целей используется электронный сертификат.

Верификация цепочки сертификатов

Как описывалось ранее, доверие любому сертификату пользователя определяется на основе цепочки сертификатов. Причем начальным элементом цепочки является сертификат центра сертификации, хранящийся в защищенном персональном справочнике пользователя.

Процедура верификации цепочки сертификатов описана в рекомендациях X.509 и RFC 2459 и проверяет связанность между именем Владельца сертификата и его открытым ключом. Процедура верификации цепочки подразумевает, что все «правильные» цепочки начинаются с сертификатов, изданных одним доверенным центром сертификации. Под доверенным центром понимается главный ЦС, открытый ключ которого содержится в самоподписанном сертификате. Такое ограничение упрощает процедуру верификации, хотя наличие самоподписанного сертификата и его криптографическая проверка не обеспечивают безопасности. Для обеспечения доверия к открытому ключу такого сертификата должны быть применены специальные способы его распространения и хранения, так как на данном открытом ключе проверяются все остальные сертификаты.

Алгоритм верификации цепочек использует следующие данные:

Цепочка сертификатов представляет собой последовательность из n сертификатов, в которой:

Одновременно с цепочкой сертификатов используется цепочка СОС, представляющая собой последовательность из n СОС, в которой:

После построения двух цепочек (сертификатов и СОС) выполняется:

Компоненты ИОК и их функции

В состав компонент ИОК входят следующие компоненты:

Центр Сертификации

К основным функция ЦС относятся:

Центр Регистрации

Пользователи

Пользователь, приложение или система, являющиеся Владельцами сертификата и использующие ИОК.

Сетевой справочник

Опциональная компонента ИОК, содержащая сертификаты и списки отозванных сертификатов и служащая для целей распространения этих объектов среди пользователей с использованием протокола LDAP (HTTP, FTP).

Использование ИОК в приложениях

ИОК используется для управления ключами и электронными сертификатами в приложениях (таких как электронная почта, Web приложения, электронная коммерция), использующих криптографию для установления защищенных сетевых соединений (S/MIME, SSL, IPSEC), или для формирования ЭЦП электронных документов, приложений и т.д. Кроме того, ИОК может быть использована для корпоративных приложений.

Электронная почта и документооборот

Защищенные электронная почта и документооборот используют криптографию для шифрования сообщений или файлов и формирования ЭЦП. Из наиболее известных и распространенных стандартов стоит отметить протокол S/MIME (Secure Multipurpose Internet Mail Extensions), который является расширением стандарта Internet почты MIME (Multipurpose Internet Mail Extensions).

Web приложения

Web броузеры и сервера используют ИОК для аутентификации и конфиденциальности сессии, а также для онлайновых банковских приложений и электронных магазинов. Наиболее распространенным протоколом в этой сфере является протокол SSL (Secure Sockets Layer). Протокол SSL не ограничивается применением только для защиты HTTP (Hypertext Transfer Protocol), а также может быть использован для FTP (File Transfer Protocol) и Telnet.

ЭЦП файлов и приложений

Использование ЭЦП для подписи приложений и файлов позволяет безопасно распространять их по сети Internet. При этом пользователь уверен в корректности полученного приложения от фирмы-разработчика.

Стандарты в области ИОК

Стандарты в области ИОК делятся на две группы: часть из них описывает собственно реализацию ИОК, а вторая часть, которая относится к пользовательскому уровню, использует ИОК, не определяя ее. На приведенном рисунке показана связь приложений со стандартами. Стандартизация в области ИОК позволяет различным приложениям взаимодействовать между собой с использованием единой ИОК.

В особенности стандартизация важна в области:

Основным центром по выпуску согласованных стандартов в области ИОК является рабочая группа ИОК (PKI working group) организации IETF (Internet Engineering Task Force), известная как группа PKIX (от сокращения PKI for X.509 certificates).

Стандарты PKIX

Спецификации PKIX основаны на двух группах стандартов: X.509 ITU-T (Международный комитет по телекоммуникациям) и PKCS (Public Key Cryptography Standards) firmy RSA Data Security. X.509 изначально был предназначен для спецификации аутентификации при использовании в составе сервиса X.500 директории. Фактически же, синтаксис электронного сертификата, предложенный в X.509 признан стандартом де-факто и получил всеобщее распространение независимо от X.500. Однако X.509 ITU-T не был предназначен для полного определения ИОК. В целях применения стандартов X.509 в повседневной практике пользователи, поставщики и комитеты по стандартизации обращаются к стандартам PKCS. PKIX группа издала следующие стандарты Internet (RFC):

Из серии стандартов, изданных фирмой RSA Data Security, наиболее важными и используемыми в ИОК являются:

Вместо устаревшего стандарта RSA PKCS #7, описывающего форматы криптографических сообщений, в июне 1999 года был принят RFC 2630 Cryptographic Message Syntax.

Стандарты, основанные на ИОК

Большинство стандартов, использующих криптографию, разработано с учетом использования ИОК.

S/MIME

Стандарт S/MIME определен IETF для обеспечения защищенного обмена сообщениями. S/MIME использует ИОК для формирования ЭЦП и шифрования информации. В группе стандартов S/MIME наиболее важными являются следующие: Cryptographic Message Syntax, Message Specification, Certificate Handling и Certificate Request Syntax.

SSL и TLS

Secure Electronic Transactions (SET)

Протокол SET был разработан фирмами Visa и MasterCard и предназначен для обеспечения системы электронных банковских расчетов с использованием пластиковых карт. В данном протоколе ИОК является фундаментом, на котором базируется вся система аутентификации участников расчетов.

IPSEC

Протокол IPSEC (Internet Protocol Security Protocol) разработан IETF как протокол для шифрования IP и является одним из основных протоколов, используемых для построения VPN. ИОК в протоколе IPSEC используется для аутентификации и шифрования. В настоящее время протокол еще широко не распространен, но повсеместное развитие ИОК приводит к возрастания количества реализаций IPSEC.

Заключение

Криптография с открытыми ключами и электронные сертификаты позволяют реализовать по настоящему защищенные системы и приложения, использующие современные технологии и сети передачи данных. Стандартизация в данной области позволяет различным приложением взаимодействовать между собой, используя единую Инфраструктуру Открытых Ключей.

Где и как получить электронную подпись?

Электронная подпись бывает нескольких видов, в зависимости от степени защищенности и области применения. Процедура ее получения имеет свои особенности и в некотором смысле зависит от того вида, который требуется клиенту.

Согласно ст. 2 Федерального закона от 06.04.2011 № 63-ФЗ электронная подпись (ЭП) — информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию».

Зачем нужна электронная подпись?

Назначение ее вполне понятно. В последние годы компании активно переходят с бумажного документооборота на электронный, поэтому обычным для нас подписям и печатям на бумаге нужен аналог. Этим аналогом, по сути, является ЭП.

ЭП решает несколько основных задач. Первая — неотрекаемость. Благодаря ЭП можно доказать, что конкретный человек является автором документа, даже если он отказывается это признавать. Вторая задача — обеспечение подтверждения целостности документа, то есть подтверждение того, что после создания документа и его подписания никто не вносил туда каких-либо изменений (как намеренно, так и случайно). Допустим, у вас есть платежное поручение в банк на 10 000 руб., подписанное ЭП. Злоумышленник может поменять сумму с 10 000 руб. на 1 млн, чтобы перевести себе в 100 раз больше денег. Для предотвращения таких случаев ЭП фиксирует конечное содержимое электронного документа и позволяет установить, вносились ли в него изменения.

Виды электронной подписи

В соответствии с действующим Федеральным законом от 06.04.2011 № 63-ФЗ выделяются три вида ЭП, которые группируются в два блока: 1) простая ЭП; 2) усиленная ЭП, которая включает неквалифицированную электронную подпись (НЭП) и квалифицированную электронную подпись (КЭП).

Рассмотрим каждый тип подписи подробнее.

Простая электронная подпись

Простая ЭП применяется для получения госуслуг, при банковских транзакциях, аутентификации на сайтах. И это самый незащищенный вариант. Простая ЭП не содержит криптографические механизмы, алгоритмы и представляет собой такие инструменты, как пара логин-пароль, SMS-код, комбинирование пароля и SMS-кода. Эти инструменты позволяют идентифицировать личность подписанта и подтвердить действие, совершенное им. При этом они не защищены от подделки.

Пример

Клиент заходит в интернет-банк (идентифицируется в системе) по логину-паролю и осуществляет платеж за мобильный телефон, подтверждая свои дейcтвия SMS-кодом, который приходит ему на телефон (его номер телефона в момент заключения договора с банком был привязан к банковскому аккаунту). Такая цепочка действий позволяет убедиться в том, что владелец банковского счета — он, и именно он, а не кто-то другой, совершил операцию. При этом существует риск, что мобильный телефон могут украсть и воспользоваться им для того, чтобы ввести SMS-код. Кроме того, поскольку простая ЭП не имеет никакой криптографической основы, злоумышленник может подменить содержимое банковского платежа и, воспользовавшись введенным подтверждением, провести платеж на другую сумму или другой номер телефона.

Таким образом, простая ЭП не может гарантировать полную юридическую значимость документу и защитить его от подделки, поскольку недостаточно сильна для этого. Это не значит, что простая ЭП совсем не придает юридическую значимость электронному документу. Это значит лишь то, что доказательство такой значимости довольно трудоемко и не всегда возможно.

Постановление Правительства от 27.08.2018 № 996 устанавливает возможность использования простой ЭП (полученной при личном обращении) при обращении за получением госуслуг в электронной форме. И зменения позволят сократить расходы заявителей, связанные с выпуском физического носителя сертификата ключа ЭП.

Используя простую ЭП, можно получить доступ к просмотру личного кабинета или иной информации, например, о сумме штрафов. При этом отправлять заявки для получения услуг в электронном виде с ее помощью нельзя, для этого потребуется усиленная электронная подпись, которая выдается на USB-носителе в удостоверяющем центре.

В целях повышения доступности государственных и муниципальных услуг, предоставляемых в электронной форме, постановлением внесены изменения в ряд нормативных правовых актов Правительства, чтобы предусмотреть возможность использования простой ЭП при обращении в электронной форме за получением госуслуг при условии, что при выдаче ключа простой ЭП личность физического лица установлена при личном приеме.

Простую ЭП можно считать аналогом собственноручной подписи только в случаях, прямо указанных в нормативных правовых актах или соглашении между участниками электронного взаимодействия.

В ряде случаев возникает вопрос: можно ли считать адрес отправителя входящего электронного письма простой ЭП? В Минкомсвязи, отвечая на этот вопрос, ссылаются на ч. 2 ст. 5 Федерального закона от 06.04.2011 № 63-ФЗ, где дается определение простой ЭП, и одновременно обращают внимание на положения ст. 9 этого закона («Использование простой электронной подписи»), в которой говорится, что электронный документ считается подписанным простой ЭП при выполнении, в том числе, одного из следующих условий:

Исходя из этого в Минкомсвязи делают следующий вывод: если участники электронного взаимодействия достигли соглашения о том, что получение электронного сообщения с определенного адреса электронной почты будет считаться подписанием документа простой ЭП и при этом выполнено одно из выше обозначенных условий, то такое электронное сообщение может считаться подписанным простой ЭП.

Усиленная электронная подпись

В КЭП и НЭП заложены криптографические алгоритмы. Чем эти виды подписи отличаются друг от друга?

Таким образом, суть отличия между НЭП и КЭП прозрачна: так как на КЭП накладывается несколько жестких ограничений, ее юридический статус выше. КЭП — это единственная подпись, которая признается равной собственноручной подписи без дополнительных мероприятий. Фактически КЭП — это полный аналог собственноручной подписи и максимально юридически значимая ЭП в современном правовом поле РФ.

Что касается НЭП, то для признания ее равной собственноручной подписи требуются дополнительные соглашения между участниками электронного документооборота (ЭДО) либо отдельный нормативно-правовой акт, регламентирующий факт равнозначности. Например, если между двумя компаниями осуществляется ЭДО, то документы они подписывают ЭП. В этом случае компании могут пользоваться НЭП, но тогда им придется заключить между собой соглашение, устанавливающее правила использования и признания этой ЭП. Они могут пользоваться, допустим, американской криптографией, встроенной в Windows, не прикладывая никаких дополнительных усилий. При этом в суде им нужно будет доказывать юридическую значимость на основе данного соглашения. В случае допущения в соглашении о документообороте каких-то ошибок, значимость электронного документа может быть не признана. Если те же самые компании ведут ЭДО, используя КЭП, то им не понадобятся дополнительные соглашения друг с другом, а юридическая значимость документов будет в силу ФЗ признаваться автоматически. Когда в суде будет рассматриваться спорный вопрос, достаточно будет экспертизы УЦ по конкретному электронному документу и ЭП под ним.

КЭП для торгов

С 1 июля 2018 года КЭП стала обязательным элементом обмена электронных документов между участниками закупок в рамках Федерального закона от 18.07.2011 № 223-ФЗ.

Для чего нужна КЭП:

Области применения электронной подписи

В зависимости от вида подписи можно говорить о различных областях применения. Простая ЭП используется в интернет-банках физлицами и иногда юрлицами, на различных электронных порталах, например, на Портале госуслуг. Чтобы пользоваться этим порталом, нужно по СНИЛС получить пароль, с помощью которого можно зайти на портал и заказать услугу — допустим, оформление загранпаспорта. Это действие будет юридически значимым.

Можно выделить пять основных областей применения ЭП:

Различные электронные торги — для усиленной ЭП.

Например, если документооборот осуществляется внутри компании и есть информационная система, в которой проходит согласование документов, то в этом случае достаточно аккаунта сотрудника в виде связки логин-пароль. Если же осуществляется ЭДО счетами-фактурами между контрагентами, то нужно пользоваться КЭП. Такая механика реализована в Диадоке.

Как и где получить электронную подпись?

На самом деле пользователь всегда получает не саму ЭП, а некий инструмент для ее создания. Этот инструмент отличается в зависимости от вида ЭП.

В случае с простой ЭП это может быть логин и пароль, регистрация номера телефона и т.д. Процедура получения таких инструментов целиком и полностью зависит от информационной системы. Если нужен доступ в интернет-банк, то связку логин-пароль для использования ее в качестве простой ЭП выдает сам банк.

В случае с усиленной ЭП инструментом является сертификат электронной подписи. Именно его можно получить в УЦ. Однако в зависимости от вида ЭП существуют отличия в процедуре получения. Если нужна КЭП, то УЦ должен быть аккредитован в Минкомсвязи, если НЭП — УЦ, выдающий ее, должен быть каким-то образом связан с той информационной системой, в которой планируется применять подпись. При этом УЦ не обязательно должен быть аккредитован в Минкомсвязи.

Юрлицам для получения квалифицированного сертификата ЭП потребуются:

Сертификат и ключи ЭП запишут на сертифицированный электронный носитель — электронную карту или флеш-накопитель. Цена получения сертификата и ключей ЭП определяется регламентом УЦ.

Как выбрать сертификат электронной подписи?

На сегодняшний день существует много видов сертификатов. Законодательство меняется, информационные системы выдвигают различные требования, и вопрос выбора часто встает перед клиентом, так как клиент не может разобраться, какой сертификат ему нужен для той или иной задачи. На что ему следует ориентироваться?

В первую очередь нужно отталкиваться от той информационной системы, в которой планируется применять сертификат. Обычно клиент представляет, для чего ему нужна ЭП. Например, он хочет принять участие в торгах или работать с порталом Росреестра. Требования информационной системы к сертификату, как правило, указываются на сайте информационной системы, в нормативных документах, которые определяют регламент действия этой информационной системы. Их также можно узнать напрямую у представителей информационной системы. Выяснив необходимую информацию, следует обратиться к специалисту УЦ, который на основе данных об информационной системе поймет, какой именно тип сертификата нужен.

На сайте СКБ Контур есть удобный мастер подбора сертификата, который позволяет клиенту ответить на несколько вопросов, касающихся области применения требуемого сертификата, и на выходе получить один или несколько типов сертификатов, полностью закрывающих потребности. Специальный тариф «Электронная подпись 3.0» подходит для решения большинства задач.

Как получить сертификат электронной подписи в СКБ Контур?

У компании СКБ Контур хорошо развита филиальная сеть, поэтому клиент всегда может выбрать максимально близкую к себе точку получения (полный список центров выдачи ЭП). Процесс получения сертификата ЭП в СКБ Контур довольно простой. Можно выделить несколько этапов:

Этап первый

Необходимо подать заявку на получение сертификата одним из способов:

Этап второй

После того как заявка подана, представитель СКБ Контур в течение суток связывается с заявителем и рассказывает ему, какой комплект документов необходим для получения сертификата — квалифицированного или неквалифицированного.

Этап третий

Заявитель оплачивает счет, собирает необходимый пакет документов и приходит в сервисный центр для получения сертификата.

В сервисном центре он представляет комплект документов, который сотрудник центра визирует и проверяет на корректность. Далее он подписывает договор, осуществляет прочие формальности и в зависимости от того, какой способ ему удобнее, получает уже готовый защищенный носитель (внешне похожий на флешку), на котором хранится секретный ключ и сертификат, или самостоятельно на своем рабочем месте (в случае с квалифицированным сертификатом ЭП) получает сертификат через специальный сайт Личный кабинет УЦ.

Самый важный этап в процессе получения сертификата электронной подписи — это подготовка необходимого комплекта документов. Если комплект собран правильно, то процесс проходит быстро.

Есть ряд дополнительных услуг, которые можно заказать в сервисном центре, например, ускоренное получение сертификата в течение часа после представления документов. Такая услуга может понадобиться при экстренной необходимости участия в торгах.

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.